¿Cuáles son los mejores métodos de seguridad para pgAdmin?

A medida que el desarrollo de aplicaciones se vuelve cada vez más complejo, todos los programadores pueden considerar la importancia de la seguridad en sus proyectos. Los usuarios de pgAdmin tienen la necesidad constante de proteger su trabajo de los ataques en línea, así como de los delincuentes que desean acceder a la información privada. Si eres un usuario de pgAdmin y deseas proteger tu base de datos, esta guía te mostrará los mejores métodos de seguridad para mantener tu trabajo a salvo.

1. ¿Qué es pgAdmin?

pgAdmin

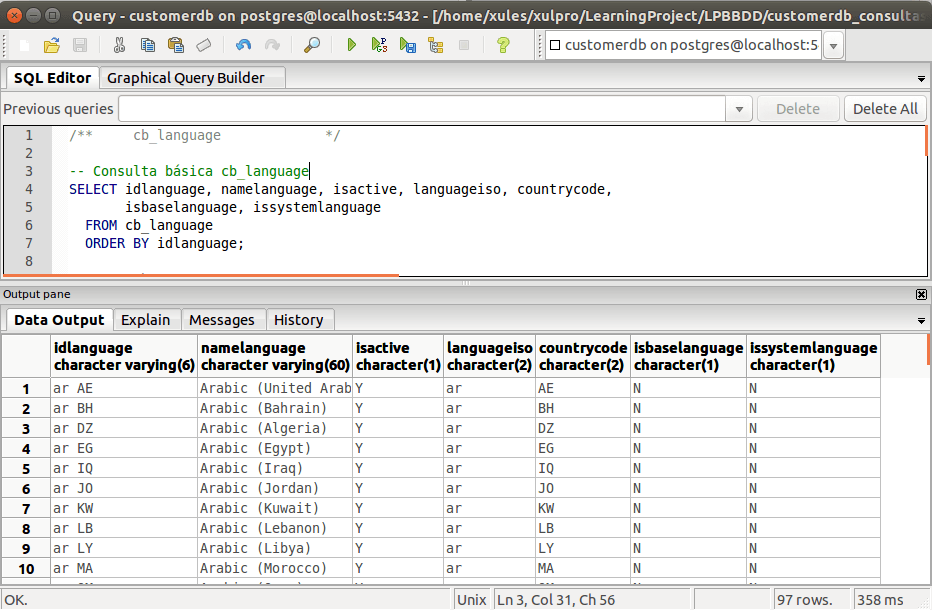

PgAdmin es una herramienta para administradores de base de datos y desarrolladores profesionales. Es una aplicación de software libre, de código abierto y multiplataforma que facilita el trabajo con la base de datos PostgreSQL. Esta herramienta le ayuda a realizar tareas de administración complejas, como configurar zonas horarias, ver bases de datos, programar, crear tablas y ejecutar consultas SQL.

Con pgAdmin, los usuarios pueden hacer un seguimiento de objetos, crear scripts y administrar servidores desde una interfaz de usuario gráfica. Esto significa que es una excelente opción para los administradores de base de datos y desarrolladores web que necesitan herramientas sencillas y versátiles para trabajar con PostgreSQL.

PgAdmin es compatible con sistemas operativos Windows, macOS y Linux, y ofrece una variedad de características avanzadas. Esta herramienta de base de datos está diseñada para ser fácil de usar, ofrece herramientas de gráficos intuitivas para ayudarlo a realizar tareas de administración de base de datos complicadas con facilidad.

2. ¿Por qué la seguridad para pgAdmin es importante?

La seguridad es vital para el uso de pgAdmin El lenguaje de base de datos así como su herramienta de administración como pgAdmin contienen datos sensibles, por lo que su seguridad es esencial. Una de las principales áreas en las que la seguridad de pgAdmin es importante es al mantener los datos seguros. Esto significa que los usuarios tienen la obligación de tener una contraseña fuerte para sus cuentas de pgAdmin. Esta contraseña debe incluir caracteres alfanuméricos, símbolos y letras mayúsculas.

Configuración de seguridad de pgAdmin para los administradores La configuración correcta de los parámetros de seguridad de pgAdmin es importante para garantizar la privacidad y la seguridad de los datos, ya que se requiere para la autenticación de usuario. Los administradores tienen la facultad de ingresar en la consola de pgAdmin para habilitar y restringir los derechos de acceso de los usuarios. Esto se logra mediante la creación de Usuarios y Grupos de Usuarios, así como también la asignación de permisos a los mismos. Esto asegura que solo algunos usuarios tengan acceso a información crítica.

Monitoreo regular para mantener la seguridad de pgAdmin Es importante monitorear los eventos de pgAdmin de manera regular para garantizar que los datos de seguridad de una institución estén protegidos. Esto puede incluir verificar los registros de auditoría o bitácoras, realizar pruebas de penetración y realizar controlese periódicos para detectar daños o intrusiones. Estas medidas ayudan a asegurar que los usuarios autenticados a pgAdmin sean quienes dicen ser y que los datos a los que tienen acceso no estén comprometidos.

3. Principales métodos de seguridad para pgAdmin

Los usuarios de PostgreSQL almacenan información en sus bases de datos para que su organización funcione correctamente. Para ayudar a garantizar la seguridad de los datos, es importante monitorear las políticas de seguridad de PostgreSQL y tomar medidas para asegurar los datos almacenados. Una de las maneras más eficaces de mantener la seguridad de PostgreSQL es utilizar pgAdmin. El software pgAdmin es una herramienta de administración de PostgreSQL con la que se pueden realizar una variedad de tareas, desde la monitorización de los usuarios hasta la configuración de las respuestas de servidor. Aquí abordamos los tres principales métodos de seguridad utilizados para pgAdmin.

Métodos de autenticación: para utilizar los servicios de pgAdmin, los usuarios deben autenticarse usando un nombre de usuario, contraseña o credenciales de token. Estas medidas de seguridad deben seguirse estrictamente para garantizar que sólo las personas autorizadas tienen acceso al servidor de PostgreSQL. Se recomienda que los usuarios usen credenciales fuertes para aumentar la seguridad, como una contraseña alfanumérica que contenga mayúsculas, minúsculas, números y caracteres especiales.

Filtros de puertos: pgAdmin debe configurarse de forma segura. Es importante habilitar el filtro de puertos para controlar qué usuarios pueden acceder al servidor y a qué puertos. Esto ayudará a limitar el acceso a los usuarios autorizados mientras se evitan los ataques de fuerza bruta. Si un usuario no autorizado intenta acceder, su solicitud se bloqueará de inmediato.

Control de acceso basado en roles: los usuarios deben asignarse a roles específicos. Esto ayuda a garantizar que sólo un usuario autorizado tiene acceso a cierta información o a ciertas tareas. Esto asegura que cualquier cambio realizado en la base de datos es llevado a cabo por un usuario autorizado. Cada usuario tendrá sus propios privilegios dentro de pgAdmin y su acceso se limitará según su rol.

4. Autenticación de contraseña

La es un paso importante para la seguridad de su sistema y sigue siendo una buena práctica hoy en día. Estos pasos le ayudarán a configurar la empleando una combinación de palabras y signos para desbloquear su cuenta de usuario, garantizando la utilización exclusiva de una cuenta.

Existen varios métodos disponibles para la . El método más común es el uso de una contraseña común. La contraseña sigue siendo única para cada usuario y es aceptada normalmente por un servidor remoto. Esto es seguido por el uso de cifrados criptográficos específicos para el servidor. Esto garantiza que la contraseña específica solo se puede usar para iniciar sesión en su cuenta.

Además, los usuarios pueden elegir incorporar otras opciones para asegurar la , como la verificación en dos pasos. Esto requiere un usuario para proporcionar una contraseña seguida de un token temporal o una identificación biométrica para verificar que se trata de ellos. También se recomienda que los usuarios cambien sus contraseñas cada seis meses para mantener la seguridad de su sistema.

5. Permisos de acceso de usuario

Gestión de control de acceso

La gestión de control de acceso (TAC) es una herramienta esencial para garantizar que los usuarios autorizados solamente tienen acceso a recursos críticos. La configuración de acceso de un usuario proporciona información sobre la identidad del usuario, los recursos a los que tiene acceso y el nivel de acceso que posee. Esto ayudará a asegurar que un usuario no tenga acceso a recursos para los cuales no está autorizado.

Para controlar los permisos de acceso de un usuario, se pueden implementar estos pasos de TAC:

- Definir la lista de recursos a los que el usuario tiene acceso, así como el nivel de acceso permitido sobre los recursos;

- Crear una política que determine todos los pasos necesarios para la configuración;

- Verificar los niveles de acceso permitidos sobre los recursos;

- Configurar los límites a la exposición de los datos sensibles;

- Idear un sistema de auditoría para rastrear la actividad de los usuarios y detectar intentos de acceso no autorizados;

- Realizar un seguimiento y evaluar periódicamente el rendimiento de los permisos de acceso.

La TI moderna ofrece diferentes soluciones para el control de acceso. Entre ellas están: el uso de claves para la autenticación de usuarios, la instalación de sistemas de seguridad avanzada para detectar actividad sospechosa, la creación de políticas de privacidad para mantener los datos confidencia y el desarrollo de estrategias de Respuesta a Incidentes de Seguridad (IRS). Estas medidas ayudarán a garantizar que los usuarios autorizados solamente tienen el nivel de acceso al que están autorizados para evitar los accesos no autorizados. Además, esto ayudará a mejorar el cumplimiento de los requisitos de seguridad y la protección de los datos.

6. Conexión SSL/TLS

La se refiere a la Seguridad socket layer/Transport Layer Security, un protocolo de tecnología de seguridad que protege la comunicación entre dos dispositivos conectados a Internet. Desempeña un papel esencial para asegurar la conexión entre un servidor web y un visitante.

Para configurar una apropiadamente, debes adquirir un certificado haciendo uso de un proveedor de certificados. El certificado funciona como un certificado de identidad para el servidor web, que proporciona autenticación a los navegadores de Internet.

Primero, configura el servidor web para instalar el certificado. Luego, habilita los protocolos de seguridad SSL/TLS en el servidor web. Una vez que esto se haya hecho, todas las conexiones segurizadas se realizarán a través del protocolo. Si tus usuarios intentan acceder al servidor web sin SSL/TLS, se le mostrará una advertencia de seguridad. Además, puedes comprobar la en tu servidor web haciendo uso de una herramienta de explorador de certificados o herramientas de seguridad en línea como Qualys SSL Labs.

7. Consideraciones finales sobre la seguridad para pgAdmin

Establecer buenas prácticas de seguridad es crucia para garantizar quePgAdmin funcione de forma segura y estable. Por lo tanto, hay algunas consideraciones finales a tener en cuenta para obtener los mejores resultados:

En primer lugar, es importante mantener a los usuarios al tanto de la seguridad dePgAdmin. Esto incluye informarles cuando exista alguna vulnerabilidad o vulnerabilidades conocidas, lo cual les permitiría realizar la actualización en consecuencia. También es necesario garantizar que cualquier cambio en la configuración se haga correctamente para minimizar el riesgo de fallos.

En segundo lugar, el uso de herramientas de seguridad es imprescindible. Estas herramientas deberían cubrir la totalidad de los entornos dePgAdmin, así como la totalidad de los dispositivos y sistemas en los que se ejecuta. Esto podría incluir la implementación de herramientas como intrusion prevention systems (IPS) para impedir la infección por malware y herramientas antispyware para evitar la intrusión de usuarios no autorizados.

Por último, es preciso documentar todos los pasos de configuración de la seguridad. Esta documentación debería contener la totalidad de los procedimientos de configuración, los cuales deben realizarse para evitar amenazas conocidas, así como otros escenarios menos frecuentes. Esta documentación puede proporcionar el marco que permita a los usuarios administrar con eficacia los sistemas de forma segura.

La seguridad de la base de datos es la clave para mantener la integridad de los datos y prevenir intrusos no deseados. En este artículo hemos visto cómo podemos asegurar el sistema de gestión de bases de datos PostgreSQL usando herramientas como pgAdmin. Aplicar las medidas de seguridad adecuadas, como las identificadas en este artículo, es la mejor manera de mantener una administración segura de la base de datos.

Deja una respuesta

Sigue Leyendo