¿Qué herramientas hay disponibles para proteger mi iPhone?

Cada vez más, los usuarios de iPhones confían en tecnologías para proteger sus preciosos dispositivos de daños y el acceso no autorizado. La protección se está convirtiendo en un tema importante para los usuarios iPhone, dado que el dispositivo contiene información sensible y valiosa. Afortunadamente, hay una variedad de herramientas asequibles y fáciles de usar diseñadas con el propósito de proteger los iPhones. En esta guía, exploraremos las opciones de seguridad para iPhones.

1. ¿Por qué La Protección de Mi iPhone es Importante?

Los iPhones son uno de los dispositivos más valiosos en el mundo de la tecnología. Debido a su elevado precio y estatus como objeto de deseo, proteger tu iPhone es esencial para garantizar que disfrutas de tu dispositivo durante mucho tiempo. Esto es aún más cierto para aquellos que desean cambiar de teléfono cada año, ya que tienen que mantener su teléfono en buen estado, con el fin de obtener el mejor precio de reventa para su teléfono usado.

Debido a la rapidez con la que los informáticos avanzan, el uso deliberado de la tecnología móvil y la posibilidad de que se descarguen datos en nuestro dispositivos, la protección de tu teléfono es más importante que nunca. Los iPhones son a menudo el objeto de ataques y actividades maliciosas y deben protegerse. Afortunadamente, hay muchas formas en que puedes hacer que tu iPhone sea más seguro.

Para proteger tu iPhone, la primera línea de defensa es establecer una contraseña. Si no lo has hecho ya, lo mejor es configurar una contraseña alfanumérica para desbloquear tu dispositivo. Esto aumenta la seguridad porque una contraseña alfanumérica es más difícil de adivinar que una contraseña numérica o de patrón. También hay otras alternativas de desbloqueo como el reconocimiento facial o el reconocimiento de huella digital, lo que ofrecen aún más seguridad para tu dispositivo.

2. ¿Cómo Puedo Proteger Mi iPhone?

1. Activar el bloqueo

La primera y más obvia medida que debemos tomar para proteger nuestro iPhone es activar el bloqueo. Esta función añadida por iOS bloquea la pantalla tras un período de inactividad y, por lo tanto, impide el acceso a nuestros datos personales. Esta función es muy útil para prevenir el acceso no deseado a nuestros datos privados, puesto que un traspaso no autorizado de información se vuelve imposible si la pantalla se bloquea cada cierto tiempo. Para poder activar este bloqueo hay que dirigirse a la configuración de nuestro iPhone, entrar en el apartado «Touch ID y Código» y elegir un método de bloqueo, ya sea un código numérico o alfanumérico o un patrón.

2. Asegurarse de que las aplicaciones estén actualizadas

Es importante tener siempre nuestras aplicaciones al día, puesto que actualizar nuestra App Store nos asegura mantener nuestros datos protegidos. Por ello, debemos asegurarnos de que la aplicación se actualiza con regularidad, tanto desde la aplicación de configuración de nuestro propio teléfono como desde la App Store. Al actualizar nuestras aplicaciones conseguimos evitar vulnerabilidades en sus servidores y, por tanto, fortalecer nuestra seguridad. La actualización de aplicaciones también nos asegura una mayor stabilidad y un mejor rendimiento.

3. Poner a “No molestar” sus aplicaciones más usadas

Otra forma de mantener segura nuestra información es marcando como no molestar las aplicaciones más usadas. Si nos dirigimos al apartado de la configuración de no molestar tenemos la posibilidad de especificar aquellas aplicaciones a las que no queremos que nos lleguen notificaciones. Con esto conseguimos que nadie pueda verificar qué estamos usando en cada instante. También ayuda a prevenir el acceso a contenido no deseado, como mensajes de publicidad intrusivos. Esta opción es muy útil para mantener nuestra privacidad a través de nuestro teléfono.

3. Los Mejores y Más Actualizados Métodos de Protección

Envío y Recepción Seguros de Datos - En el ámbito de la protección de datos, la seguridad en el envío y recibo de información es una consideración vital. Una opción común es el uso de la encriptación de datos estándar de extremo a extremo o EET que protege la privacidad de la información en tránsito entre usuarios. La encriptación EET cifra los datos entrantes antes de que el destinatario los desencripte usando una clave especial. Esto asegura que solo el destinatario autorizado pueda recibir la transmisión.

Autenticación Multifactor - Esta segunda opción de seguridad es una medida esencial para la protección de los datos. La autenticación multifactor implica la verificación de la identidad del usuario a través de métodos adicionales para autenticar la identidad del usuario utilizando un código autogenerado. Esto evita que los hackers se hagan pasar por el usuario a autenticar y roben su información privada. Para garantizar un nivel adecuado de seguridad, el método de autenticación usado debe proporcionar algún tipo de factor que el usuario conozca como una contraseña y algún elemento físico como un token.

Análisis de Seguridad de Redes - Por último, el análisis de seguridad de red es otra excelente forma de mejorar la seguridad de datos. Las herramientas de análisis de seguridad permiten examinar el tráfico entrante y saliente para identificar riesgos potenciales. Este proceso descubre cualquier vulnerabilidad en la seguridad de la red de una empresa que pueda comprometer la privacidad de los datos. El análisis de seguridad de red también es útil para detectar el uso no autorizado de recursos del sistema y limitar el acceso no autorizado. El análisis de seguridad de red requiere el uso de herramientas especializadas para su realización y se recomienda encarecidamente contratar a un profesional calificado para garantizar la seguridad de los datos.

4. Configurar Cuentas de Protección para Evitar Fraudes

La configuración de cuentas de protección es una parte vital para mantener a salvo a tu empresa de fraudes y cualquier tipo de intrusión no autorizada. Es importante que mantengas un alto nivel de seguridad al autorizar el acceso de los usuarios a tu negocio, así como que tengas una cuenta de administrador para controlar tu negocio desde un único punto central.

En este artículo, te guiaremos a través de los pasos para configurar cuentas de protección en tu empresa, utilizando herramientas prácticas para mantener a salvo los datos y la información relacionada con el negocio.

- Primero, comprueba si tienes un sistema de autenticación de dos factores (2FA) activo. Esto significa que tienes una doble capa de seguridad para cualquier dispositivo que se conecte a tu cuenta. De esta forma, podrás estar seguro de que nadie que no sea autorizado pueda tener acceso a tus datos. Puedes utilizar una aplicación móvil como Google Authenticator para verificar a los usuarios que se conecten a tu sistema.

- Asegúrate de tener contraseñas fuertes para cada usuario que tendrá acceso a tu cuenta. Deben tener una mezcla de letras mayúsculas y minúsculas, números y caracteres especiales. Asegúrate de que cada usuario cambie su contraseña regularmente y de que nadie comparta su contraseña con nadie más. Las contraseñas también deben contar con un sistema de recuperación en caso de que un usuario olvide su contraseña.

- Por último, asegúrate de tener un sistema de registro de actividad activo. Esto significa que hay un registro de todas las acciones realizadas por los usuarios. De esta forma, tu equipo de seguridad puede rastrear y detectar cualquier actividad no autorizada, lo que le ayudará a mantener el control de sus sistemas de seguridad. Esta herramienta también le ayudará a encontrar cualquier punto de fallo al que un intruso puede intentar acceder.

Con estas herramientas, podrás asegurarte de que tu empresa esté a salvo y protegida. Si sigues los pasos para configurar cuentas de protección, evitarás los fraudes y mejorarás tu seguridad general. Recuerda que la seguridad de tu empresa siempre debe ser una de tus prioridades.

5. Analizando Las Herramientas Disponibles para Proteger Mi iPhone

Existen varias herramientas que puedes usar para proteger tu iPhone. Las siguientes son algunas de las opciones comunes de seguridad que debes considerar:

Bloqueo de Pantalla: El bloqueo de pantalla es una forma simple y eficaz de mantener la información de tu iPhone segura añadiendo una capa de seguridad extra. El bloqueo de pantalla puede activarse desde el panel de ajustes y también se puede personalizar para permitir el uso de una contraseña, código numérico o frase para desbloquear el dispositivo. Esta función es especialmente útil para prevenir el acceso no autorizado a tu iPhone.

Contraseña del iCloud: Esta es otra medida de seguridad básica para proteger tu iPhone. Apple ha permitido que los usuarios configuren contraseñas para el iCloud para proteger los datos almacenados en la nube. Si usas esta medida para asegurar tus datos, no permitas que otros usuarios la vean. Es importante recordar que si olvidas esta contraseña, Apple no podrá recuperarla para ti.

Filtro de Contraseñas y Autenticación de Dos Factores: Estas son técnicas avanzadas de seguridad que pueden ayudarte a proteger tu información de iPhone contra el acceso no autorizado. El filtro de contraseñas usa algoritmos para evitar que los usuarios entren en una cuenta usando una contraseña débil. La autenticación de dos factores verifica las credenciales de usuario al solicitar algún tipo de identificación adicional, como un código de verificación enviado a un dispositivo secundario, para tener acceso a un dispositivo.

6. ¿Es Necesario Utilizar Múltiples Herramientas de Protección?

En este mundo digital, estamos enfrentando todos los días amenazas de seguridad más complicadas que antes. Esto significa que proteger nuestros dispositivos, aprendizaje, negocios y otros datos personales es cada vez más importante. Por eso, no se puede dudar de la necesidad de utilizar múltiples herramientas de seguridad que sean capaces de salvar nuestros equipos de virus, malware, robos de claves y mucho más.

En primer lugar, se debe testear y descubrir los diferentes tipos de amenazas que afectan nuestros dispositivos. Entonces, es posible elegir las mejores y más fiables herramientas de seguridad, basadas en las amenazas más probablemente encontradas. Estas herramientas pueden incluir, filtro de administrador de dispositivos, procesadores de contenido, firewall, antivirus, gestión de usuarios, almacenamiento en la nube, etc.

Es importante entender los detalles de cada herramienta de seguridad antes de utilizarlas. También se debe tener en cuenta si hay herramientas muy avanzadas disponibles en el mercado. Si son demasiado complejos, es recomendable buscar tutoriales, tutoriales en vídeo, guías paso a paso, etc. que ofrezcan soluciones simples y asequibles para configurar la seguridad de nuestros dispositivos.

7. Conclusiones: ¿Cómo Estoy Protegiendo Mi iPhone?

Al proteger nuestro teléfono móvil, es importante estar al tanto de las últimas tendencias en seguridad tecnológica. Un iPhone ofrece algunas defensas de seguridad de forma predeterminada, desde la pantalla de bloqueo hasta protección de aplicaciones.

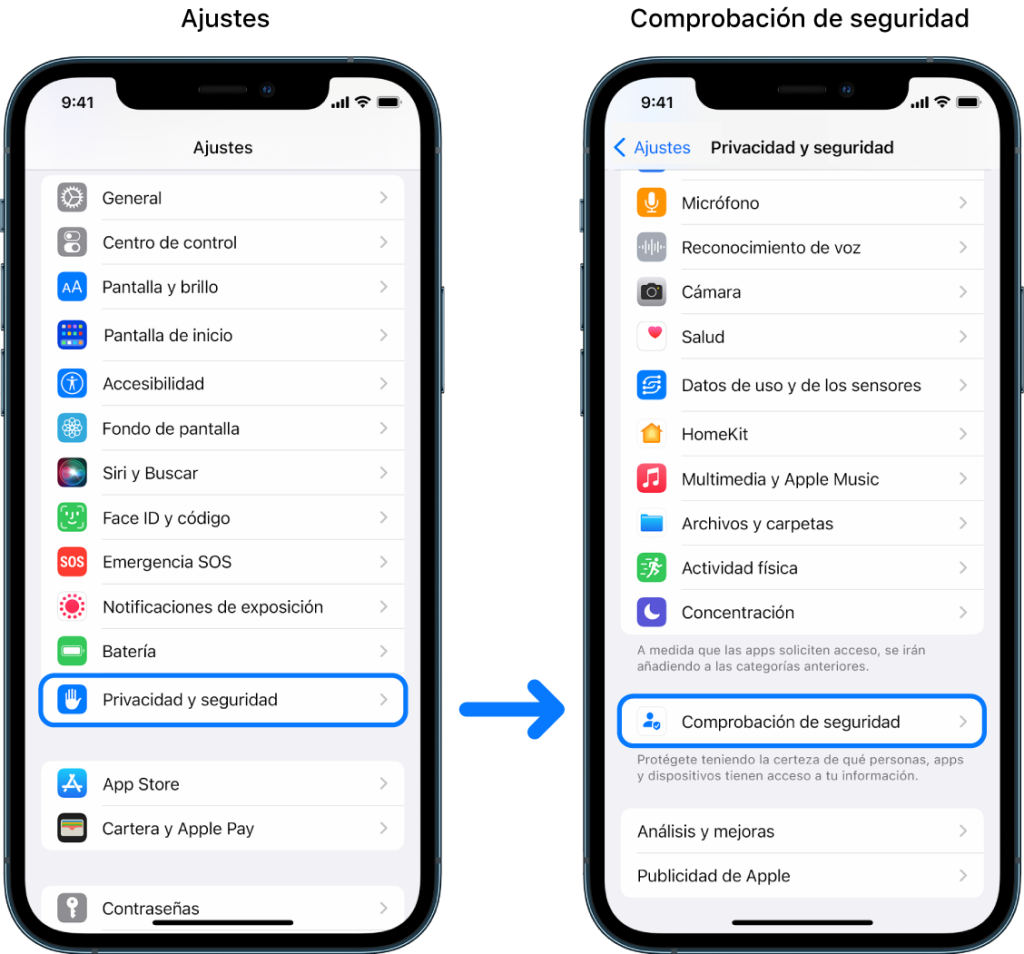

Sin embargo, hay otros pasos que los usuarios pueden tomar para mejorar la seguridad de sus dispositivos móviles. Estos incluyen: habilitar un bloqueo de activación, proteger la identidad con una contraseña y configurar las opciones de privacidad y seguridad. Esto ayuda a evitar el acceso no autorizado al dispositivo.

Además de esto, uno debe asegurarse de que su teléfono esté configurado para recibir actualizaciones automáticas. Esto ayudará a mantener su dispositivo actualizado para soportar las últimas características de seguridad. Por último, instalar una aplicación de seguridad de terceros también puede ayudar a proteger mejor el dispositivo.

Para concluir, cabe señalar que la variedad de herramientas y características disponibles para proteger un iPhone puede ser abrumadora, pero también es fundamental para asegurar los datos y la información confidencial de los usuarios. Explorar y evaluar estas herramientas puede ayudar a los usuarios a decidir la opción más adecuada para sus necesidades de privacidad y seguridad.

Deja una respuesta

Sigue Leyendo