¿Cómo puede mejorarse la seguridad al delegar acceso a Thunderbird?

En un mundo cada vez más conectado, ofrecer un nivel de seguridad adecuado a los usuarios de Thunderbird es de suma importancia. De hecho, los proveedores de servicios en línea deben cumplir con los estándares de seguridad esperados por los usuarios, especialmente cuando se trata del acceso a los correos electrónicos. En esta investigación, examinaremos la seguridad mejorada que se puede lograr al delegar el acceso a Thunderbird. A lo largo de este artículo, se abordarán los principales aspectos de la seguridad que se deben considerar y los pasos que se deben seguir para asegurar un acceso más seguro.

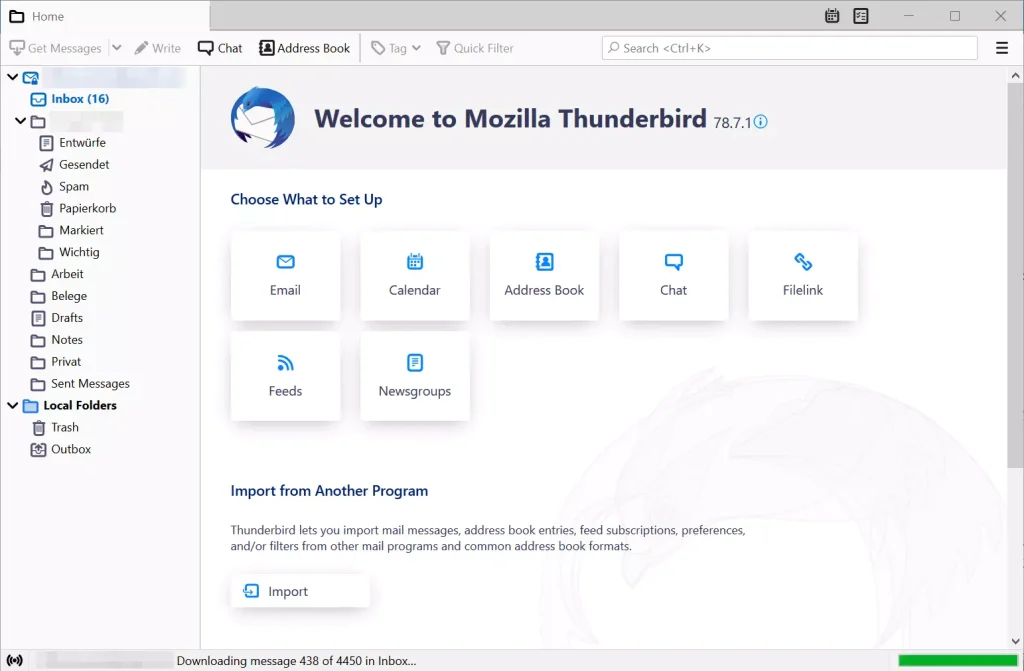

1. ¿Qué es Thunderbird?

Thunderbird es un servidor de correo electrónico libre y de código abierto. Se puede descargar e instalar de forma gratuita en cualquier computadora con un sistema operativo Windows, Linux o Mac. Está basado en el motor de correo electrónico XUL Runner. Esta tecnología le permite a los usuarios aprovechar la seguridad, la rapidez y la facilidad de uso para tener una experiencia de correo electrónico dinámica en cada dispositivo que utilicen.

Thunderbird está diseñado para ofrecer performance superior al administrar, leer y enviar mensajes de correo electrónico. Brinda navegación y herramientas útiles para administrar y almacenar los mensajes de correo electrónico de manera intuitiva. Ofrece características rápidas, seguras y fáciles de usar para organizar los mensajes, incluidas búsquedas y filtros avanzados.

Una vez que se descarga e instala Thunderbird, los usuarios pueden personalizar la herramienta para satisfacer sus necesidades. Esto significa que la configuración de cuentas, como la configuración de servidores de correo entrantes y salientes, así como la de aplicaciones de calendario y tareas, se puede realizar a través de la pantalla de configuración de Thunderbird. Esto también le permite agregar nuevas características, como respaldos automáticos, firmas HTML y filtros de contenido.

Además, Thunderbird también le permite al usuario modificar la apariencia y la funcionalidad de la aplicación, utilizando temas y extensiones. Esto significa que los usuarios pueden personalizar su experiencia de correo electrónico para ajustarse a sus preferencias. Una de las formas en que los usuarios pueden personalizar Thunderbird es cambiando la apariencia de la interfaz de usuario para que coincida con su contenido. Esto significa que los usuarios pueden elegir entre distintos temas, fondos y configuraciones, para adaptar los colores y controles a su gusto.

2. Entendiendo los Riesgos de Delegar Acceso

Delegación o asignación de seguridad

Cuando se delega el acceso a los usuarios, se asignan permisos y habilitaciones que permiten a los usuarios tener acceso a los recursos. Esto significa que la seguridad de los recursos está directamente vinculada con la identidad de los usuarios. Esto significa que es fundamental entender los riesgos involucrados al delegar el acceso.

Los riesgos a los que está sometido un recurso cuando se delega el acceso pueden ser distintos, como la falta de controles que impiden el abuso de privilegios; la falta de la adecuada identificación de los usuarios; la falta de auditoría de los accesos; la incapacidad de administrar los cambios en la configuración de los recursos; la exposición a ataques externos; o la posible violación de la seguridad de la información.

Es importante que los administradores de los recursos conozcan los riesgos de la delegación de acceso para poder tomar medidas correctivas y asegurar el correcto cumplimiento de los controles de seguridad. Para garantizar que los usuarios no obtengan un acceso no autorizado, los administradores deben establecer y mantener procedimientos de seguridad adecuados, como una solución de administración de identidades, análisis de privilegios y auditoría de accesos

3. Mejorando la Autenticación con Clave

La autenticación con clave consiste en una forma de comprobar la identidad del usuario creando una contraseña para verificar la identidad del usuario. Esta es una parte esencial de cualquier sistema de seguridad para prevenir accesos no autorizados, administrar la privacidad, evitar el uso indebido, y mantener datos confidenciales. Para mejorar la autenticación con clave, hay algunas buenas prácticas que los administradores de seguridad deberían implementar.

Usando contraseñas seguras. Para una autenticación con clave segura, es importante que la contraseña tenga al menos ocho caracteres, incluyendo una mezcla de letras y al menos un número o caracter especial. Las contraseñas deben ser lo suficientemente seguras para que no puedan ser adivinadas, y deberían cambiarse con cierta regularidad. Además, se deberían evitar las contraseñas con palabras comunes, nombres y fechas de nacimiento, así como palabras del diccionario.

Usando reconocimiento biométrico. El reconocimiento biométrico usa tecnología para verificar la identidad de la persona mediante reconocimiento de características físicas únicas. Estas características incluyen huellas dactilares, reconocimiento facial, reconocimiento de voz, patrones retinianos, y huellas digitales. Esta tecnología se está volviendo cada vez más popular en tecnología, desde teléfonos inteligentes hasta computadoras portátiles, para mejorar el nivel de seguridad de la autenticación.

Usar Multi-Factor Authentication. La autenticación de múltiples factores (MFA) es un método de autenticación en el que se requieren al menos dos pruebas distintas para verificar la identidad del usuario. Estas pruebas pueden incluir el uso de contraseñas, reconocimiento biométrico, códigos de seguridad, tarjetas de acceso, o aplicaciones de autenticación. La MFA es una herramienta importante para reducir el riesgo de accesos no autorizados ya que un hacker necesitaría tener acceso a dos fuentes de información distintas para poder acceder al sistema.

4. Revisando los Permisos de Acceso

Los permisos de acceso corresponden a la configuración de los archivos o carpetas específicas para controlar las operaciones que varios usuarios pueden realizar en estos objetos. Los derechos otorgados a los usuarios que interactúan con estos recursos se conoce como acciones autorizadas. Estas pueden ser leer, escribir, ejecutar y modificar entre otros. Al revisar los permisos, un administrador puede asegurarse de que los usuarios no tengan más acceso de lo necesario para proteger los activos apropiadamente.

Para revisar los permisos, un administrador puede usar diversas herramientas. Por ejemplo, existen algunos programas gráficos para GUI, como Nautilus en Ubuntu, Windows Explorer en Windows o Finder en Mac OS X. Estas herramientas permiten a los administradores ver la lista de los permisos asignados a cada archivo o carpeta.

Además, los administradores pueden usar comandos tipo consola, tales como ls para examinar los permisos en Linux o los comandos dir y attrib en Windows. Esto ofrece una gran flexibilidad para agregar, quitar o modificar los permisos, así como para navegar por estructuras de archivos complejas. Los administradores incluso pueden aprender a escribir sus propios scripts automatizando estas tareas, como por ejemplo bash, powershell, zsh.

5. Aprovechando los Avances en Firewall

¿Qué son los avances en firewalls? Los firewalls se han mejorado significativamente en los últimos años, ya que ahora ofrecen un nivel de seguridad mucho más robusto y eficaz. Esto se debe a que han sido desarrolladas características avanzadas para ayudar a proteger los datos, incluyendo el bloqueo automático de amenazas no identificadas, el monitoreo en tiempo real, la prevención de intrusiones y la detección y el bloqueo de ataques maliciosos.

Cómo aprovechar los avances en firewalls Para aprovechar los avances en firewalls de la mejor manera posible, los usuarios necesitan primero establecer políticas de seguridad rigurosas que estén alineadas con los objetivos de seguridad de la organización. Además, deberían considerar la implementación de firewalls de terceros, como appliances de seguridad físicas o soluciones de software que ayuden a proteger la red corporativa. Finalmente, las empresas también deberían considerar la configuración del firewall para reflejar los cambios en el entorno, como añadir o eliminar un dispositivo, y asegurarse de que los parches de seguridad pertinentes se estén aplicando en el firewall.

Herramientas de administración de firewalls Para aprovechar los avances en firewalls de la mejor manera posible, las empresas también deben invertir en herramientas de administración de firewalls, como la administración basada en la nube, la automatización de la configuración y la administración de seguridad basada en directivas. Estas herramientas ayudan a facilitar la administración de los firewalls y aseguran que los cambios relacionados con la seguridad se apliquen de forma consistente y segura. Además, las herramientas de administración de firewalls incluyen herramientas de pruebas para asegurarse de que los firewalls estén configurados correctamente y funcionando correctamente.

6. Utilizando Herramientas para Administrar Permisos

La administración de permisos es una tarea que debe manejarse de forma segura en una organización. Estas herramientas desempeñan un papel esencial para garantizar la seguridad y el cumplimiento regulatorio. Existen diferentes herramientas disponibles para ayudar a los administradores de sistema a gestionar de forma segura y eficiente los permisos.

Gestión de claves. Las claves juegan un papel importante en la administración de permisos y la gestión de los mismos. En primer lugar, se debe definir el nivel de control de acceso que se desea almacenar. Esto incluye la definición de roles, políticas de clave y procedimientos de recuperación. Los usuarios deben tener claves criptográficamente seguras para otorgarles acceso a los recursos, y deben realizar cambios en el almacenamiento centralizado de claves de forma regular para construir una red segura.

Sistema de detección de amenazas. Los sistemas de prevención de amenazas en la nube pueden detectar posibles intrusiones o actividades maliciosas antes de que se produzca una violación de seguridad. Estos sistemas monitorizan constantemente la red y vigilan el tráfico y los permisos de los usuarios. Si detectan posibles amenazas, realizan un seguimiento detallado y en profundidad para verificar la seguridad. Si se han producido cambios inusuales, el sistema alertará al administrador para que tome las medidas adecuadas.

Por último, las herramientas de auditoría y análisis de seguridad son fundamentales para asegurar que los sistemas de permisos se están administrando correctamente. Estas herramientas ayudan a detectar vulnerabilidades y errores, así como a garantizar que los permisos se están utilizando de manera eficiente y segura. Estas herramientas generan informes detallados para ayudar a los administradores a tomar las medidas adecuadas.

7. Cómo Implementar Nuevas Estrategias de Seguridad

Implementar nuevas estrategias de seguridad es uno de los principales retos de los departamentos de seguridad. Estas estrategias deben ser adaptadas con regularidad para mantener la seguridad de los sistemas. Esto no es fácil, por lo que aquí hay algunos consejos para ayudarlo a implementar estrategias efectivas:

En primer lugar, es importante tener en cuenta los problemas de seguridad existentes y cómo estos afectan a otros sistemas y datos. Esto ayudará a identificar las estrategias adecuadas para abordarlos. Una vez identificados, los administradores pueden comenzar a identificar los pasos adecuados para preparar nuevas estrategias de seguridad. Una herramienta útil para esto es un detallado inventario de hardware y software, que ayuda a los administradores a entender mejor el sistema. Esperar y documentar los resultados en el medio y largo plazo para evaluar el éxito de las estrategias de seguridad implementadas.

Para implementar efectivamente nuevas estrategias de seguridad, los usuarios deben seguir una serie de pasos. En primer lugar, deben identificar los privilegios necesarios para cada nivel de seguridad, así como los permisos para controlar quién tendrá acceso a los recursos de la red. Esta información se puede documentar y reducir al mínimo los privilegios para limitar la exposición a ataques. En segundo lugar, se deben vigilar los estándares de seguridad y asegurarse de que se respeten, y deben establecerse controles de seguridad para garantizar que se apliquen adecuadamente. Por último, hay que establecer y documentar procedimientos de seguridad para mantener los sistemas actualizados y protegidos. Estos pasos le ayudarán a asegurar que las nuevas estrategias de seguridad se implementen de manera eNtificar.

Las medidas de seguridad implementadas para delegar acceso a Thunderbird han conseguido ofrecer una mayor seguridad para los usuarios, sin la preocupación de revelar información importante. No obstante, es importante seguir resultar pendientes para debatiendo sobre cómo podemos todavia mejorar la seguridad de delegación de Thunderbird para asegurar que la información de los usuarios siga siendo segura. Tuvo queda en la tarea de los desarrolladores y administradores mejorar la seguridad al delegar acceso a través de Thunderbird en los próximos años.

Deja una respuesta

Sigue Leyendo